Es gibt eine kritische Sicherheitslücke in ClamAV mit der CVE Nummer CVE-2023-20032 und alle Nutzer dieser Software sollten dringend auf eine abgesicherte Version aktualisieren. Da ClamAV in sehr vielen Softwareprodukten eingebaut ist, ist eine große Anzahl von Systemen betroffen. Bedauerlicher Weise gibt es aktuell noch nicht für alle Systeme entsprechende Updates. Da sehr viele oder von mir verantworteten Systeme betroffen waren, hier eine kurze Zusammenfassung der Information über die ich so gestolpert bin. Eventuell hilft es ja dem einen oder anderen.

Liste der bei mir betroffenen Systeme

Anbei eine Liste der System, die bei mir betroffen waren und der Link zu den Updates, welche die Sicherheitslücke schließen.

| Hersteller | Name | Abgesicherte Version | Link zu dem Update |

|---|---|---|---|

| Cisco | ClamAV | 0.103.8, 0.105.2, 1.0.1 | https://blog.clamav.net/2023/02/clamav-01038-01052-and-101-patch.html |

| Cisco | Secure Endpoint, formerly Advanced Malware Protection (AMP) | 1.20.2, 1.21.1, 7.5.9, 8.1.5 | https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-clamav-q8DThCy |

| Debian | Debian Linux | 0.103.8+dfsg-0+deb10u1, 0.103.8+dfsg-0+deb11u1 | https://security-tracker.debian.org/tracker/CVE-2023-20032 |

| mailcow | mailcow | 2023-02a | https://github.com/mailcow/mailcow-dockerized/releases/tag/2023-02a |

| NextCloud | NextCloud | siehe Linux | Verwendet die ClamAV Version die im darunter liegenden Betriebssystem installiert ist. Bei mir muss das Update deshalb von Debian/Ubuntu kommen. |

| RSA | RSA Authentication Manager | siehe Linux | Verwendet die ClamAV Version die im darunter liegenden SuSE Linux Betriebssystem installiert ist. https://www.suse.com/de-de/security/cve/CVE-2023-20032.html |

| RSA | RSA Identity Router | siehe Linux | Verwendet die ClamAV Version die im darunter liegenden SuSE Linux Betriebssystem installiert ist. https://www.suse.com/de-de/security/cve/CVE-2023-20032.html |

| rspamd | rspamd | siehe Linux | Verwendet die ClamAV Version die im darunter liegenden Betriebssystem installiert ist. Bei mir muss das Update deshalb von Debian/Ubuntu kommen. |

| SuSE | SuSE Linux | 0.103.8-150000.3.44.1, 0.103.8-33.53.1, 0.103.8-1.1 | https://www.suse.com/de-de/security/cve/CVE-2023-20032.html |

| Synology | Antivirus Essential | 1.5.4-3099 | https://www.synology.com/en-us/security/advisory/Synology_SA_23_01 |

| Synology | MailPlus Server | 3.1.0-11318 | https://www.synology.com/de-de/releaseNote/MailPlus-Server |

| Ubuntu | Ubuntu Linux | 0.103.8+dfsg-0ubuntu0.22.04.1 | https://ubuntu.com/security/CVE-2023-20032 |

Zeitlicher Ablauf

Bereits am Mittwoch den 15.02.2023 wurde der Artikel „ClamAV 0.103.8, 0.105.2 and 1.0.1 patch versions published“ im Blog von ClamAV veröffentlicht. In diesem wurde von einer möglichen Ausführung von Code durch die kritische Sicherheitslücke und den abgesicherten Versionen berichtet. Dieser Beitrag fand aber noch kein großes Echo in den einschlägigen Kommunikationskanälen und deshalb bin ich noch nicht drüber gestolpert.

Am Freitag den 17.02.2023 erschien Mittags dann der Artikel „Open-Source-Virenschutz ClamAV gegen Schadcode-Attacke gerüstet“ bei Heise Security, welcher die Admins zum sofortigen aktualisieren der betroffenen Systeme auffordert. Begründet wurde dies mit einem Cisco Security Advisory, in welchem das Update dringlichst empfohlen und ein CVSS Base Score von 9.8 genannt wird. Der Score geht nur bis 10. Die Sicherheitslücke also fast die volle Punktzahl erreicht! Zudem zeigt die Erfahrung, wenn Heise Security zum paschen aufruft, sollte man das auch schnell machen. Ansonsten bekommt man früher oder später ungewollten Besuch. Ich bin somit hoch motiviert sofort zu patchen. Dummer Weise gab es zu diesem Zeitpunkt aber noch keine Updates für die meisten betroffenen Systeme.

Am Samstag den 18.02.2023 veröffentlicht zumindest die von mit eingesetzte mailcow ein Update auf GitHub. Die Updates bei Debian und Ubuntu lassen aber leider weiter auf sich warten.

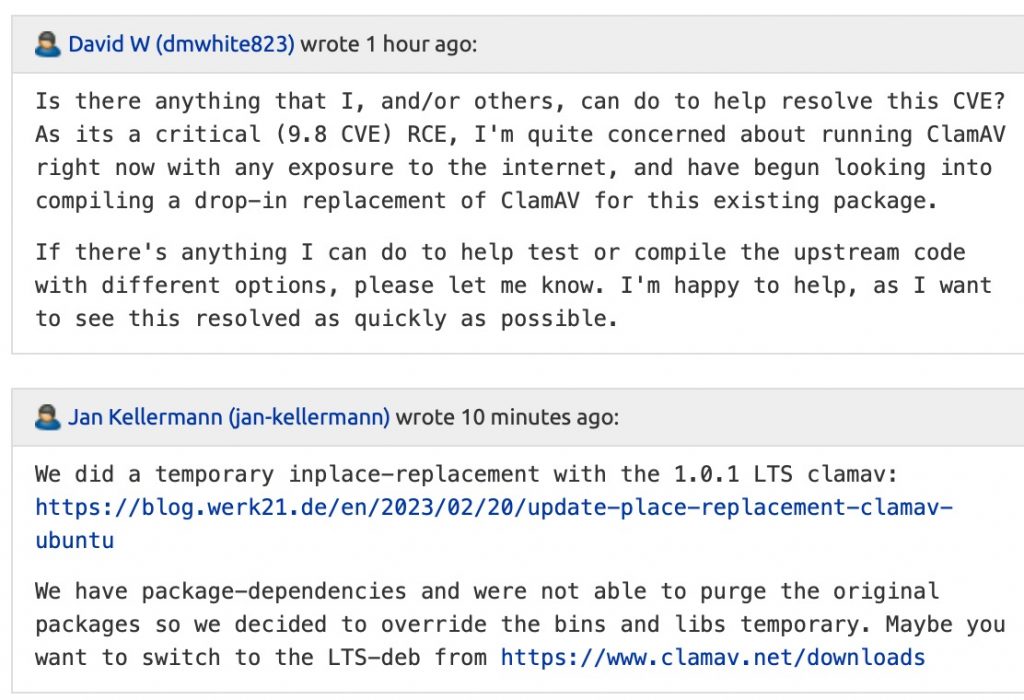

Erst am Montag den 20.02.2023 um 16:00 Uhr erscheint das Update im security Repository von Debian 10 (buster) und später für die Debian Version 11 (bullseye), Debian 12 (bookworm) und diverse SuSE Linux Versionen. Für Ubuntu erscheinen immer noch keine Updates. Bei Ubuntu steht das Securityupdate immer noch „Needs triage“ mit einer Priorität von gerade mal Medium. Derweil diskutieren die Launchpad User bereits darüber das Ubuntu Update selber zu bauen.

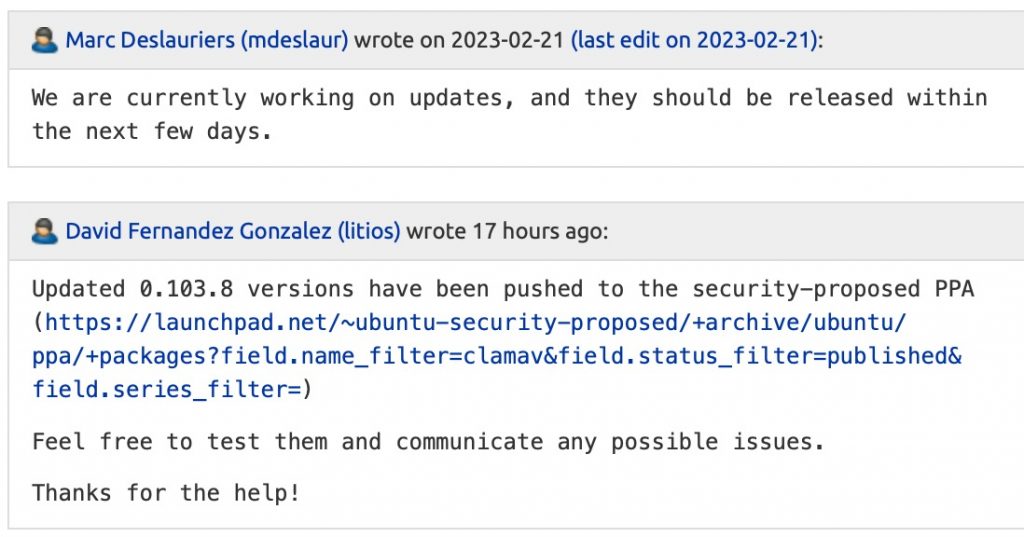

Einen Tage später meldet Ubuntu im Lounchpad, dass man an einem Update arbeitet und zwei Tage späte wir das Update zumindest fertig gestellt und in das „security-proposed“ Repository zum testen hochgeladen.

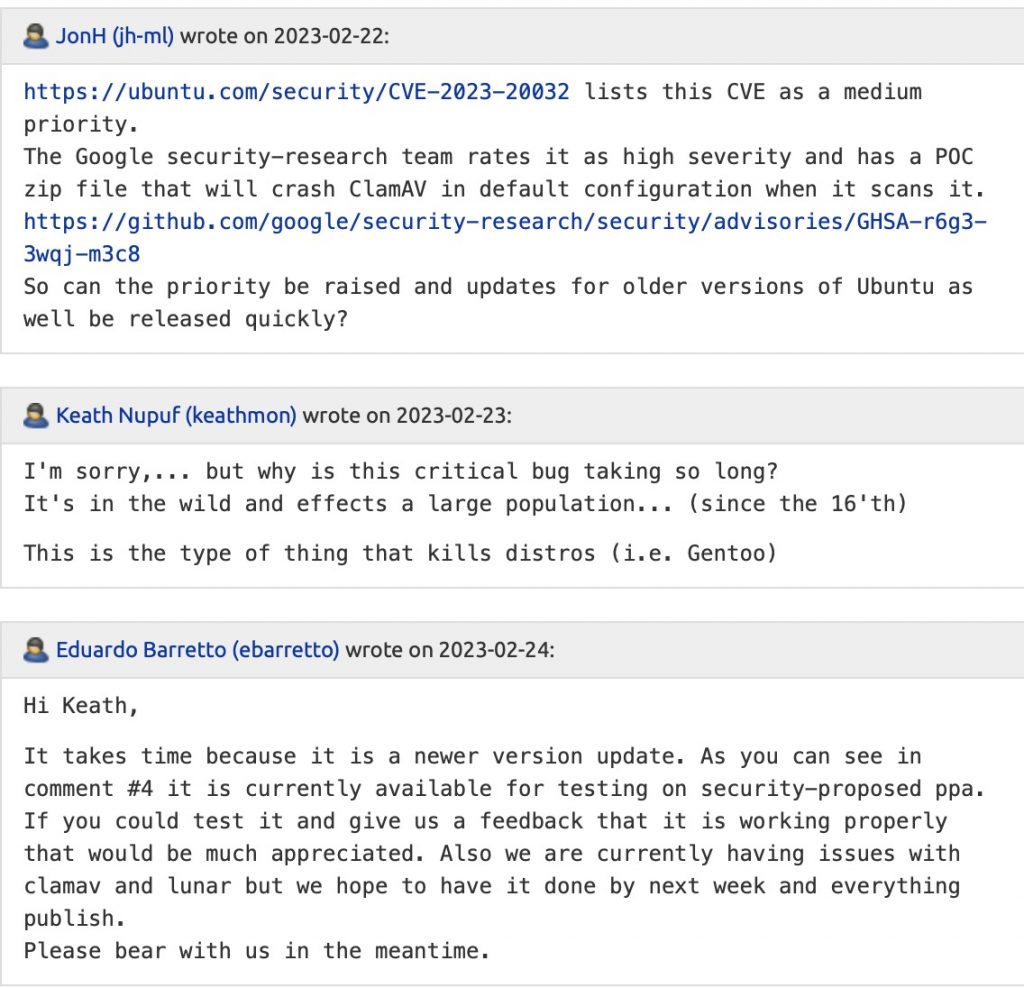

Am 22.02.2023 bringt Synology (der bekannte Hersteller von NAS Systemen) eine Abgesicherte Version von „MailPlus Server“ raus. Bei Ubuntu steht die Lücke immer nich auf Prio „Medium“ und die User werden zunehmend nervös. Ubuntu teilt den nervösen Benutzern etwas später mit, dass dies Update länger dauert, da es sich bei der Software nicht nur um ein Sicherheitsupdate handelt und eine komplett neue Version installiert werden muss. Dies erfordert laut Ubuntu deutlich mehr Zeit zum testen.

Am Morgen des 27.02.2023, erste ganze 12 Tage nach dem bekannt werden der Sicherheitslücke, erscheint das abgesicherte Paket für die aktuelle LTS Version 22.04 von Ubuntu. Im laufe des Tages wird auch die Webseite aktualisiert und der Bug bekommt die Status „Fix Released“.

Fazit

Es kann bei der aktuellen LTS Version von Ubuntu offensichtlich bis zu 12 Tage dauern, bis ein Update für eine Sicherheitslücke mit einem CVSS Base Score von 9.8 rauskommt. Ich verstehe, dass eine Distribution von vielen Freiwilligen abhängig ist und das rausbringen von solchen Updates nicht immer trivial ist. 12 Tage sind bei einer solch krassen Sicherheitslücke aber einfach zu lange. Das darf nicht die Regel werden. Ich hoffe, dass dies jetzt eine absolute Ausnahme war und zukünftig wieder schneller geht.

Schreibe einen Kommentar